防范物联网边缘器件漏洞风险

2018-08-15 17:19:31 来源:麦姆斯咨询 评论:0 点击:

简介

作为EDA工具链提供商,Mentor始终密切关注着发生在电子世界中的安全问题。我们看到有大量研究围绕防范复杂的片上系统(SoC)攻击而展开,另外还有一些研究专注于此类IC中的恶意逻辑检测。这些研究包括利用里程表电路防止回收的旧芯片冒充新芯片销售、在电路板上增加协同处理器来监测可疑活动,以及防止芯片活动被外界监测的技术。令人担忧的还有供应链中的潜在接触点,某些安全漏洞可能会在这些地方趁机被置入IC中。但是,围绕物联网(IoT)边缘器件的安全问题在研究文献中则鲜有提及。然而,暴露在外的数以亿计IoT边缘器件,将成为巨大的攻击面。硬件设计人员是否应当担心IoT边缘器件的安全问题?另外,是否值得花费精力和成本确保这一级别的安全呢?

我们开始看到一些关于黑客恶意攻击IoT边缘硬件以盗窃数据或造成破坏的新闻报道。最近发生的一次是僵尸网络对IoT视频摄像头的攻击,该僵尸网络利用了一种特定的设备,其固件不允许用户更改密码。不过,当前许多有关严重漏洞的报告正在被研究人员、大学和致力揭露风险的人士披露:

• Samsung® Smart Home System(智能家居系统):密歇根大学研究人员通过黑客手段获取了PIN码,打开了一扇锁住的门并复位了度假模式。在另一次攻击中,研究人员发现Samsung智能冰箱在与Google®日历同步时,可以截获Gmail凭证。

• Jeep® Cherokee:安全研究人员使变速箱和制动系统失灵,此次事件引起了媒体的极大关注。

• Tesla®:DefCon黑客人员发现了Model S的一个漏洞,通过它可以启动汽车。不过,他必须将其笔记本电脑连接到系统总线。

• 心脏起搏器:阿拉巴马大学学生通过无线方式侵入了一个安装在假人中的心脏起搏器,成功使它加速和减速。

• Mattel® Hello Barbie和儿童监护仪:通过Wi-Fi连接可以窃听儿童与芭比娃娃之间的对话。还有几份报告显示,可以侵入儿童监护仪并在线发布实时视频。

• 狙击步枪:一名黑客向Wired®杂志演示,他可以重定向具有Wi-Fi启动功能的TrackingPoint™狙击步枪的目标。

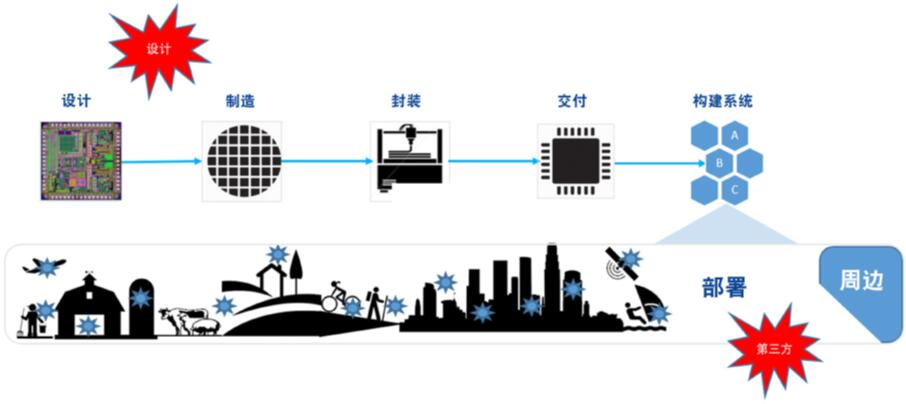

IoT边缘硬件中的漏洞可划分为两大类(图1):

1. 设计:在设计或制造过程中的某个阶段,有人插入了额外逻辑以建立与设备的秘密通信渠道。

2. 第三方:第三方实体发现了外部可利用的漏洞,并通过这一漏洞获取设备的访问权。

图1:设计和第三方漏洞

设计漏洞

设计漏洞发生在IC设计流程中,有人插入额外逻辑以便通过隐秘方法控制芯片。查找“额外”RTL代码、门电路或晶体管通常非常困难。即使将要求与已实施的逻辑对照,也不意味着某些门电路或晶体管是多余的。设计工具常常会插入正当合理的额外逻辑以降低功耗或改善时序。而且,仅仅因为在仿真过程中“接触到”每个门电路,并不意味着它就是正式设计的一部分。EDA工具在这一领域可以发挥作用,但不可能杜绝执迷不悟的员工添加恶意逻辑。事实上,密歇根大学一篇题为“A2: Analog Malicious Hardware”(A2:模拟恶意硬件)的论文说明,恶意逻辑可以微小到根本无法检测出来。

论文作者为自己制定了非常严格的要求,因为他们试图创建一个无法检测但制造人员可以部署的后门攻击电路。也就是说,可以在设计团队提交IC进行制造之后,由代工厂人员将该电路插入GDSII文件中。当然,该攻击电路也可在交付晶圆代工厂之前的IC设计阶段部署。只需一个“内鬼”就可完成对IC的攻击部署。

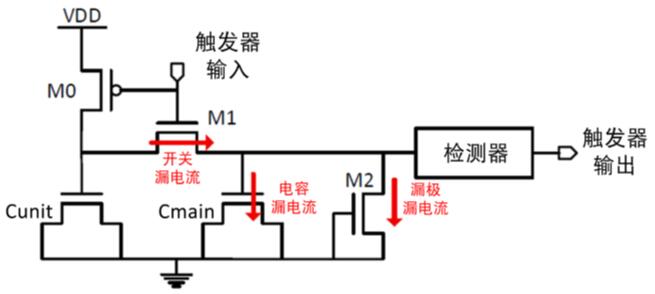

在新颖的攻击插入策略中,论文作者发明了一种单门模拟触发器电路,其功耗极低,时序影响也可忽略不计(图2)。

图2:模拟触发器电路(资料来源:密歇根大学)

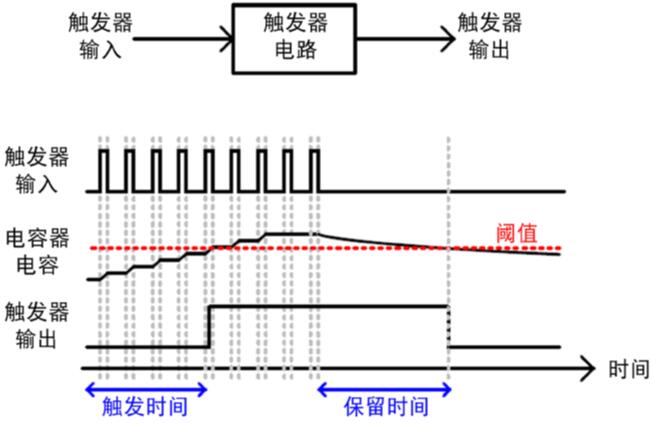

该攻击基于电容电荷累积,并且电路连接到处理器寄存器的导线。电容器会不断累积电压,直至达到一个阈值,然后触发输出部署攻击有效负载。漏电流消耗完电荷之后便禁用触发器(图3)。

图3:触发器电路行为(资料来源:密歇根大学)

通过若干基准测试来模拟设计,然后选中设计中的一个“受扰”信号以连上模拟触发器电路。基于切换速率,他们找到了一个正常运行期间不太活跃的信号。该电路随后连上处理器的一个监管寄存器,从而可获取控制权并递交有效负载以升级权限。

该电路被布局在芯片版图未使用的区域中。团队实际上将该设计制造出来,并对芯片执行了详尽的测试。结果很可怕,所有已知检测技术都未能检测到该攻击电路。

从论文作者的研究中可以看出,可在设计中运用单门模拟电路以实现“内鬼攻击”(或晶圆代工厂的“外鬼攻击”),而且目前并没有行之有效的方法,能够检测这种电路。是否有希望从内部检测恶意设计?论文作者提出了一些想法,例如将IC制造分给两家晶圆代工厂完成,以防止制造时攻击,但为了应对这种攻击技术,仍须继续进行研究。

第三方漏洞

出售及部署好IoT器件之后,第三方攻击者可能会尝试找到并利用硬件中的漏洞。如果攻击成功,说明原始IC设计团队在芯片设计和验证过程中忽略了一个或多个漏洞。

密歇根大学的另一个团队(加上一名来自南卡罗来纳大学的成员)完成了一个项目,探究他们能否获取已投入使用的MEMS加速度计的控制权。研究结果公布在论文“WALNUT: Waging Doubt on the Integrity of MEMS Accelerometers with Acoustic Injection Attacks”(WALNUT:利用声波注入攻击以考验MEMS加速度计的完整性)中。该团队研究了是否能找到办法来利用声波获取对MEMS传感器输出的控制权。这是一篇关于电容式MEMS加速度计的第三方漏洞的研究,内容极为精彩绝伦,这种加速度计是智能手机中常见的器件。

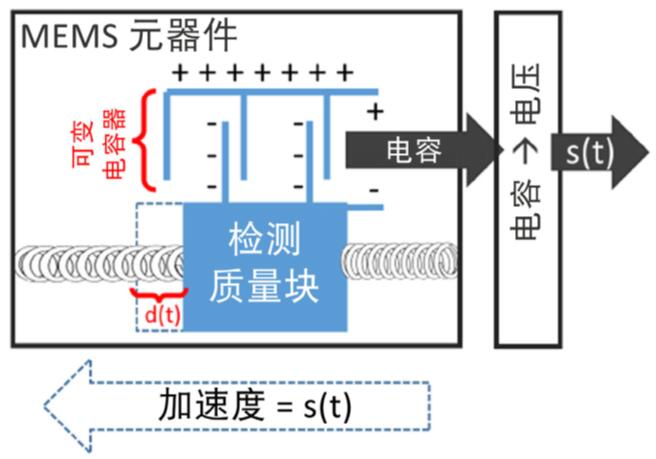

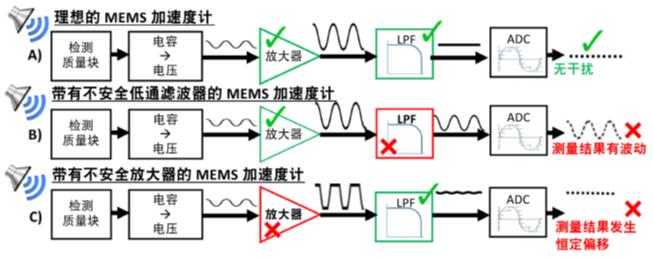

电容式MEMS加速度计通常包含一个由弹簧悬挂起来的检测质量块,其连接到一个可变电容器。当该器件加速时,质量块会发生移动,电容变化产生一个电信号(图4)。利用牛顿第二运动定律和胡克定律得到一个方程,进而计算测得加速度。

图4:电容式MEMS加速度计工作原理(资料来源:密歇根大学)

当然,一款加速度计不仅是一个MEMS元件,其MEMS电容电压通常会发送给一个放大器,经过低通滤波后,利用模数转换器(ADC)转换为数字信号。此信号通常会输入处理器中,后者获取数据并执行计算以确定加速度(图5)。该值随后用作处理器上运行的软件程序的变量,软件执行某种操作或将数据提供给用户。例如,对于一辆通过智能手机应用控制的遥控车,手机前后倾斜所产生的x轴加速度数据将导致遥控车向前或向后移动。

图5:典型加速度计系统

这支大学团队希望通过研究确定是否能利用声波与MEMS加速度计运动结构产生谐振,来创建一个规格外的设计通路,从而攻击处理器并获取控制权。最初,团队建立了一个试验装置来测试各种各样的商业加速度计。另外,为了了解IC制造的工艺差异是否会导致结果不同,团队对每款器件均测试了两次。利用高频扬声器,他们发现MEMS元器件的谐振频率可使检测质量块发生最大位移。通过运用此频率,他们注意到两个影响:

• 设计不当的低通滤波器不能完全抑制传感器的输出信号,因而导致输出值波动,这使传感器“认为”它处于高振动状态下。

• 设计不当的放大器会对输出信号限幅,因而导致输出发生恒定偏移,这使传感器“认为”它被安装到具有恒定加速度的火箭上。

如果器件的低通滤波器设计不当,当其截止频率过于接近MEMS传感器的谐振频率时,信号会溜到ADC。而恰当的低通滤波器会使信号完全衰减。如果器件的放大器设计不当,外部的声音触发器会使检测质量块发生位移,从而产生一个超出放大器动态范围的信号(图6)。

图6:对声音的响应(资料来源:密歇根大学)

团队发现,在所测试的25个加速度计中,75%的器件传感器输出可以被控制。

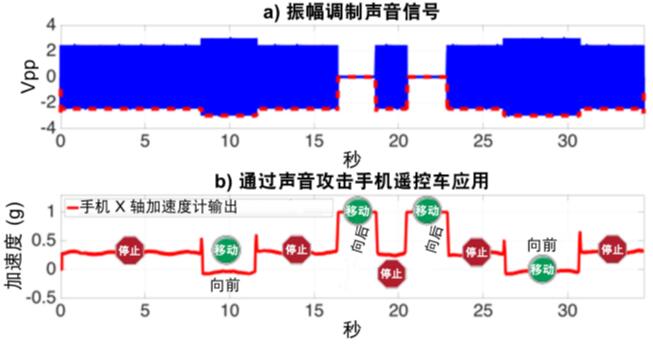

随后,该团队开展了一个实验,以了解是否能用智能手机应用来控制驱动遥控车。由于知道智能手机加速度计的谐振频率(可从上述实验中对IC的测试得知),他们创建了一个具有该谐振频率的恶意音乐文件,以利用智能手机扬声器发起声音攻击。智能手机上的软件允许用户沿其希望的方向倾斜手机来移动遥控车,而这功能就会用到加速度计。音乐文件所含的信号可以模拟输出信号,用来驱动遥控车的前后移动(图7)。

图7:控制遥控车(资料来源:密歇根大学)

此时不禁令人想到此实验的一些可怕影响。例如,如果这是一架军用无人机会如何?此项目指出了设计和验证加速度计过程中应当考虑的有关IoT边缘器件的若干安全问题:

• 设计人员不应认为输入到处理器的传感器信号100%合法,而不对信号路径做任何检查。

• 信号调节路径中的模拟元件可能成为攻击面:

- 应当妥当设计低通滤波器,使得MEMS器件的谐振频率不在过渡带内,从而将干扰信号完全衰减。

- 放大器设计应能抵御高振幅干扰噪声,以防信号限幅。

• 设计人员应考虑在放大器之前增加一个滤波器,以滤除声学噪声。

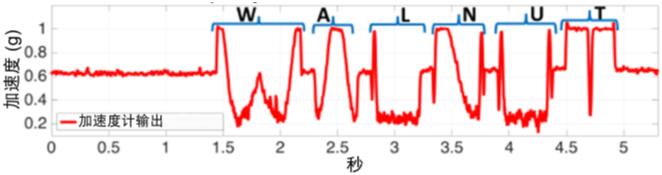

为什么该团队的论文题目叫做WALNUT?这是因为在另一个实验中,他们控制了加速度计的输出,欺骗传感器输出的波形类似“WALNUT”字样(图8)。

图8:欺骗传感器(资料来源:密歇根大学)

该大学团队不满足于发现漏洞,还展示了如何防止加速度计被入侵。他们提出了一种方法来保护已被部署的器件。该想法是通过软件更新来改变ADC的采样率(如果放大器仍会限幅,那么此办法也无济于事)。例如,在谐振频率周期内进行随机次数的采样可防范对传感器输出的攻击。

如果您担心所有部署在外的加速度计会遭到攻击,该团队向加速度计供应商提供了实验结果和潜在解决方案。其中一些供应商已做出回应。另外,所测试的加速度计中有25%不受此类攻击影响。

利用仿真管理漏洞

很显然,团队在设计和验证基于传感器的IoT系统时,必须考虑安全性。虽然业界已确立了设计流程、标准和技术来帮助数字IC设计人员确保完整仿真器件,但AMS设计人员并没有类似解决方案可用。这样一来,就常常会导致设计的模拟部分验证不完整,这在IoT边缘器件中尤为普遍。

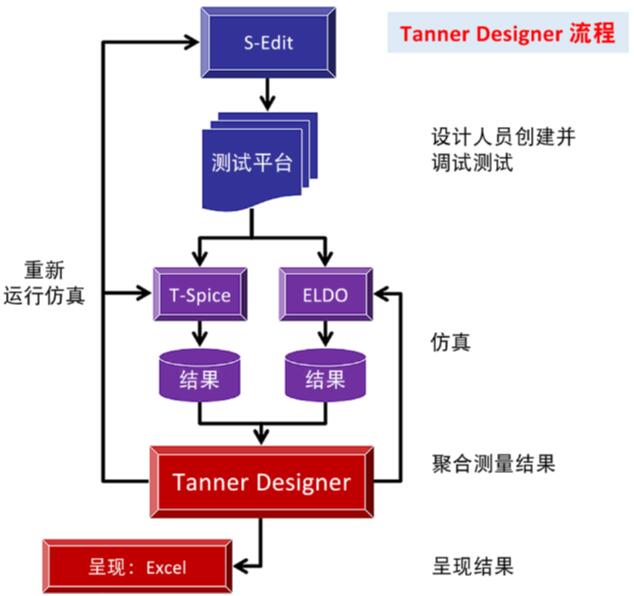

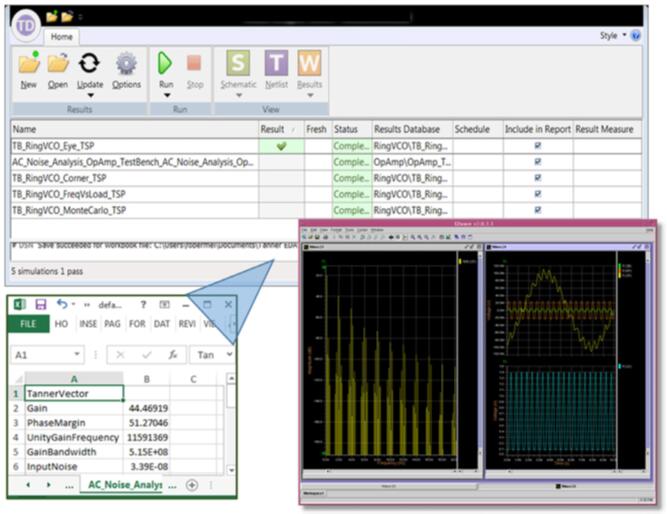

通常情况下,团队会以手动方式管理模拟仿真,又或者使用复杂、昂贵的工具,而且这些工具在部署解决方案前还需执行错综复杂的设置和专有测试计划。不过,Tanner Designer流程(图9)可帮助解决此问题,通过它可轻松管理模拟验证以跟踪所需的大量仿真,从而确保IC中没有漏洞。

图9:Tanner Designer流程

每个团队成员在S-Edit中为其模块创建电路图、设置仿真并创建测试平台,然后便可运行T-Spice和Eldo®仿真,进而生成结果。将来自仿真运行的测量数据聚合到数据库中,并在Tanner Designer的仿真过程管理器中呈现结果,然后在Microsoft® Excel®工作簿中保存详细报告(图10)。随着项目生命周期的推进,团队可通过添加数据库查询、图表以及基于测量结果呈现自定义信息,来自定义仿真过程管理器和Excel中的报告。团队可运用Excel强大、灵活的功能,而无需学习某种专有语言或验证管理环境。

图10:Tanner Designer仿真过程管理器,由Excel工作簿驱动

团队可以使用Tanner Designer来自动进行设计评审,从而确保所有仿真完全符合测试计划,并且仿真运行皆已完成。Tanner Designer仿真过程管理器显示了设计模块的实际状态,团队可以与报告以及电路图和波形等实际设计元素交互,以评审各个模块。如此一来,便可确保所有人查看到的始终都是最新的实际设计数据,而无需生成大量的评审文档。

最后,如果发现新的攻击技术,也可非常轻松地增加额外测试或测试平台以评估当前设计是否易受攻击。Tanner Designer自动发现项目中的新测试和测试平台,必要时会重新进行仿真,并更新报告,以确保设计始终不受攻击且符合规范。

结语

根据本文概述的一些大学的实验研究,我们知道设计漏洞可能不是100%可预防的。但是,IoT边缘器件的设计人员可以在硬件层次上管控安全性,防范第三方漏洞。遗憾的是,他们无法提前想到所有可以攻击硬件的方式,但IoT边缘器件设计人员需要构想对其定制IC的可信攻击情形。他们需要制定测试计划,利用恶意输入检验设备,并决定设备受到此类攻击时应作何反应。Tanner Designer可帮助团队管理所有仿真,包括检查有无漏洞所需的额外测试,并确保完整仿真整个测试计划。我们还了解到,从最低层次的传感器到整个系统,设计团队中的所有人员都必须考虑安全性。

如需了解有关Tanner Designer的更多信息,可查看《Tanner Designer介绍》。

如需了解有关使用Tanner流程创建加速度计构造块——谐振器的更多信息,可查看《利用Tanner软件创建MEMS谐振器》。

麦姆斯咨询和Mentor建立战略合作伙伴关系,麦姆斯咨询代理销售Tanner系列EDA软件,并开展专题研讨会及培训课程。

联系方式:

麦姆斯咨询

联系人:王懿

电话:17898818163

电子邮箱:WangYi@MEMSConsulting.com

上一篇:零成本快速完成SoC概念验证

下一篇:Luceda Photonics利用Tanner L-Edit提供硅光子IC解决方案